보안 강화 관련 업데이트는 빠짐 없이 챙겨봐야 합니다. 관련해 이번 포스팅에서는 GKE Autopilot의 ‘셀프 서비스 허용 목록’이라는 새로운 프로세스에 대해 공유할까 합니다.

GKE Autopilot이란?

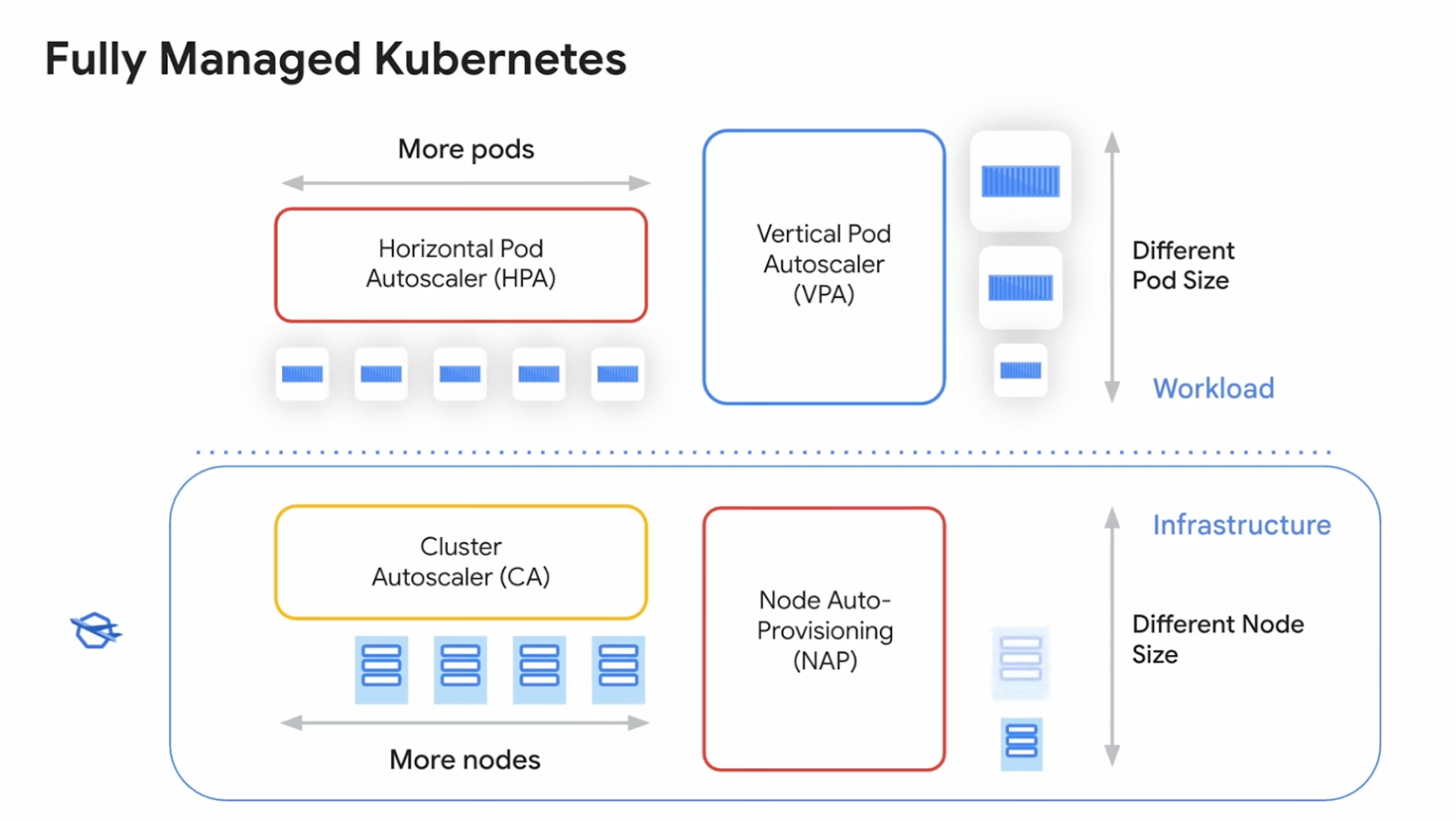

Google Kubernetes Engine(GKE) Autopilot은 Google Cloud가 2021년에 도입한 완전 관리형 쿠버네티스 모드로, 2023년부터 신규 클러스터의 기본 설정으로 자리 잡았습니다. Autopilot 모드는 노드의 생성, 제거, 구성 등 인프라 운영을 Google Cloud가 맡아서 처리합니다. 덕분에 사용자는 애플리케이션에만 집중할 수 있어 쿠버네티스 운영의 복잡성과 부담에서 벗어날 수 있습니다. 또한, 보안 모범 사례를 기본으로 적용하여, 쿠버네티스 인프라에 대한 높은 권한(privileged)을 요구하는 워크로드를 기본적으로 차단해 보안 걱정도 줄여줍니다.

유연한 보안의 필요성

강력한 보안은 보통 사용자 불편으로 이어집니다. GKE Autopilot의 강력한 보안으로 불편한 이는? 네, IT 인프라 운영자입니다. 로깅, 모니터링, 보안 관련 등 일부 필수 애플리케이션은 원활한 작동을 위해 높은 권한이 필요합니다. 이런 도구들은 노드의 루트 권한이 필요하지만, Autopilot의 기본 정책은 이러한 워크로드의 실행을 막습니다. 그동안은 구글이 승인한 일부 파트너사의 솔루션만 예외적으로 Autopilot 클러스터에서 특권 워크로드를 실행할 수 있었고, 다른 솔루션들은 Autopilot 환경 도입에 어려움을 겪어왔습니다.

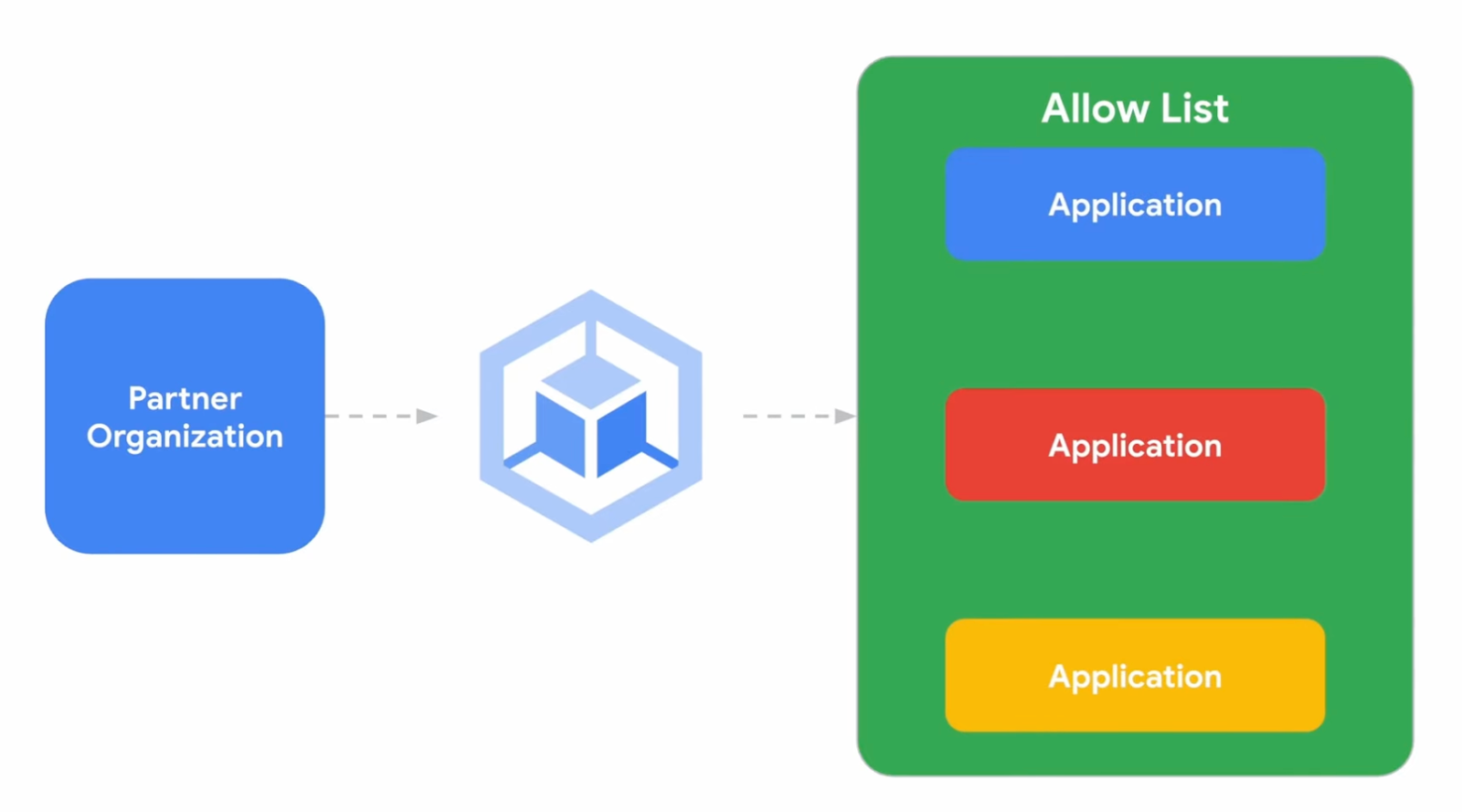

이런 불편을 해소하기 위해 Google Cloud는 GKE Autopilot에서 특권 애플리케이션을 지원하기 위해 ‘셀프 서비스 허용 목록’ 프로세스를 도입하였습니다. 나름 보안 강화와 운영 편의성 사이의 균형점을 제시한 것인데요, 구체적으로 어떤 내용인지 알아보겠습니다.

셀프 서비스 허용 목록의 도입과 이점

Google Cloud는 최근 ‘셀프 서비스 허용 목록’이라는 새로운 프로세스를 도입했습니다. 이 프로세스는 써드파티 벤더가 자사의 애플리케이션에 대한 허용 목록 규칙을 직접 생성하고 관리하게 하여 Google Cloud 팀의 개입을 최소화한 자동화된 허용 목록 시스템입니다. 이제 써드파티 벤더들은 특정 워크로드에 필요한 허용 목록 파일을 스스로 작성하고 유지보수할 수 있으며, 클러스터 운영자는 필요한 파트너 솔루션의 허용 목록만 선택적으로 설치하여 해당 워크로드를 사용할 수 있습니다.

현재 Wiz, Datadog, CrowdStrike를 비롯한 다수의 보안 및 모니터링 파트너사들이 이 새로운 프로세스를 통해 GKE Autopilot 지원을 완료했으며, 고객들은 GKE Autopilot 환경에서도 이러한 검증된 솔루션들을 활용할 수 있게 되었습니다.

GKE Autopilot 셀프 서비스 허용 목록 활용 예

실제 Autopilot 환경에서 셀프 서비스 허용 목록이 어떻게 활용되는지 두 가지 대표적인 시나리오로 살펴보겠습니다.

첫 번째 예는 보안 모니터링 에이전트(Wiz Sensor) 설치입니다. Wiz의 런타임 센서는 노드 기반 보안 모니터링을 위해 특권이 필요한 대표적인 워크로드입니다. 셀프 서비스 허용 목록이 도입된 이후 Wiz는 자사 Helm 차트에 GKE Autopilot 허용 목록 설치 옵션을 추가했습니다. 이제 사용자가 Wiz Helm 차트로 센서를 배포할 때 특정 플래그를 활성화하면 클러스터에 Wiz의 허용 목록이 자동으로 설치되어 센서 Pod들이 정상적으로 생성됩니다.

두 번째 예는 프라이빗 이미지 레지스트리 사용입니다. 금융권 등 보안에 민감한 조직은 서드파티 에이전트의 컨테이너 이미지를 사내 프라이빗 레지스트리에 복사하여 사용하는 경우가 많습니다. 기본 허용 목록은 컨테이너 이미지 경로까지 엄격하게 지정하므로 고객이 경로를 변경하면 워크로드가 거부될 수 있습니다. 이 문제를 해결하기 위해 이제 써드파티 벤더는 허용 목록 파일에 이미지의 고유한 SHA-256 다이제스트 값을 함께 명시할 수 있습니다. 고객이 이미지 경로를 변경하더라도 컨테이너 명세에 이 다이제스트 값을 포함하면 GKE Autopilot은 동일한 이미지로 간주하여 워크로드를 허용합니다. 이 기능 덕분에 보안 정책상 자체 이미지 저장소를 활용해야 하는 고객들도 GKE Autopilot의 파트너 워크로드를 유연하게 사용할 수 있게 되었습니다.

살펴본 바와 같이 이제 기업들은 GKE Autopilot을 채택할 때 보안 도구 호환성의 제약을 크게 덜 수 있게 되었습니다.